Views: 566

Salut à tous, petit article rapide détaillant ma découverte et ma première CVE qui est donc sur un plugin WordPress.

Il s’agit donc ici d’une très simple XSS Stockée.

Un report sur WPScan très complet est disponible ici : https://wpscan.com/vulnerability/8fd483fb-d399-4b4f-b4ef-bbfad1b5cf1b

WordPress Plugin :

Version : 1.6.59

Author : https://www.tammersoft.com/

Link : https://wordpress.org/plugins/shared-files/

Download : https://downloads.wordpress.org/plugin/shared-files.1.6.59.zip

Ce dernier permet de gérer et lister facilement un partage de fichiers sur une page définie.

Exploitation :

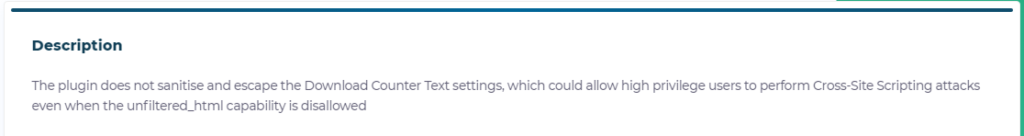

Vulnérabilité : Shared Files < 1.6.61 – Admin+ Stored Cross-Site Scripting

Il faut donc être connecté sur le panel admin de notre WordPress puis se rendre dans Settings et Shared Files :

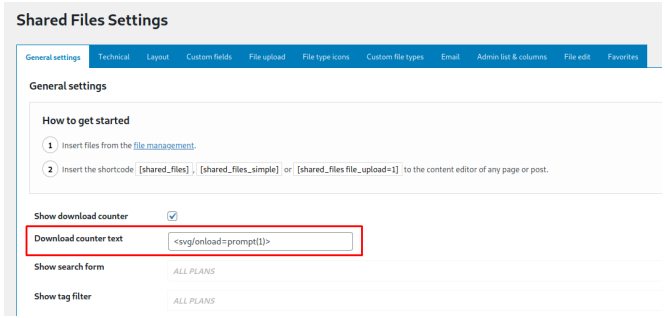

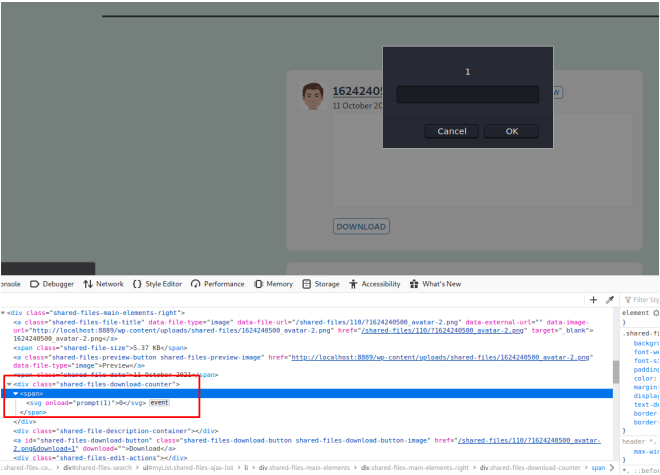

Le champ Download counter text qui permet de nommer le compteur du nombre de téléchargements et de l’afficher sur le widget est vulnérable à une XSS Injection malgré le fait que la variable unfiltered_html soit activée dans le fichier wp-config.php :

On peut donc simplement utiliser ce payload par exemple :

<svg/onload=prompt(1)>Afin de vérifier ceci, il faut donc se rendre sur une page où il y a le widget Shared Files configuré et dès que le compteur de téléchargements va charger le payload va s’exécuter !

Conclusion :

La CVE-2021-24856 a donc été assignée et est donc disponible : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-24856

⭐Je tiens également à remercier la team de WPScan qui fait un excellent travail et qui est très réactif et professionnel.

Good job!!

Thank you !